Az utóbbi időben gyakran felbukkanó szó a homomorf titkosítás. Sok vállalat és online szolgáltatás titkosítási modelljét homomorf titkosításra állítja át, hirdetve, hogy ez a jobb felhasználói adatvédelem és biztonság érdekében.

De mi is az a homomorf titkosítás? Mit jelent? És miben különbözik a többi titkosítási típustól?

Mi az a titkosítás?

Egy fájl titkosításakor a tartalmát úgy kódolja, hogy a felismerhetetlenségig zavarosnak tűnjön. A titkosított adatokhoz való hozzáférés egyetlen módja a titkosítási kulcs beszerzése, vagy manuális vagy harmadik féltől származó szoftverek feltörésével.

A fájlok, fájlcsoportok vagy akár egy teljes adatbázis titkosításának elsődleges előnye, hogy megőrzi azokat mindenki elől, aki nem jogosult megtekintésükre vagy szerkesztésükre, ezzel biztosítva a hitelességet és a magánélet védelmét.

A legtöbb titkosítási típussal azonban az a probléma, hogy nem tudják szerkeszteni az adatokat, miközben azok titkosítva vannak. Bár ez elsőre nem tűnik nagy problémának, hasonló ahhoz, mintha nem tudná becsukni a ház bejárati ajtaját, amíg bent van. Az adatok szerkesztéséhez történő visszafejtése sebezhetővé teszi azokat az összes támadást, amelytől meg akarta védeni őket.

Mi az a homomorf titkosítás?

A homomorf titkosítás a nyilvános kulcsú titkosítás egy fajtája – bár egyes esetekben szimmetrikus kulcsai is lehetnek –, ami azt jelenti, hogy két külön kulcsot használ egy adatkészlet titkosításához és visszafejtéséhez, egyetlen nyilvános kulccsal.

Kapcsolódó: Alapvető titkosítási feltételek, amelyeket mostanra mindenkinek tudnia kell

A „homomorf” szó görögül „ugyanaz a szerkezet”, mivel a homomorf titkosítás algebrai rendszereket használ az adatok titkosítására és kulcsok generálására, lehetővé téve a feljogosított személyek számára a titkosított adatok elérését és szerkesztését anélkül, hogy vissza kellene fejteni azokat.

A homomorf titkosításnak három típusa van:

- Teljesen homomorf titkosítás

- Némileg homomorf titkosítás

- Részben homomorf titkosítás

A három típus különbözik attól a működési hozzáférési szinttől, amelyet lehetővé tesznek a titkosított adatok befolyásolására. A teljesen homomorf titkosítás a legújabb típus. Teljes lehetőséget kínál a titkosított adatok szerkesztésére és elérésére.

A „valamelyest” és „részben” homomorf titkosítás, ahogy a nevük is sugallja, csak korlátozott hozzáférést tesz lehetővé az adatokhoz.

Ők vagy:

- Korlátozza az adathalmazon futtatott műveletek számát, például „valamelyest homomorf titkosítással”, vagy

- Csak egyszerű műveletek futtatását teszi lehetővé, de korlátlan számú alkalommal, mint például a "részben homomorf titkosítás" esetében, ami tökéletes homomorf titkosítási típust jelent a rendkívül érzékeny adatokhoz.

Valós alkalmazások a homomorf titkosításhoz

Figyelemre méltó biztonságának és rugalmasságának köszönhetően a homomorf titkosítás számos olyan kiemelkedő területen jelen van, amelyek hatalmas mennyiségű, rendszeres hozzáférést igénylő érzékeny adatot kezelnek.

Ez nem korlátozódik az érzékeny adatokkal dolgozó vállalatokra. Mára elérte azt a szintet, hogy a mindennapi használatba is bevezetik.

Jelszókezelők

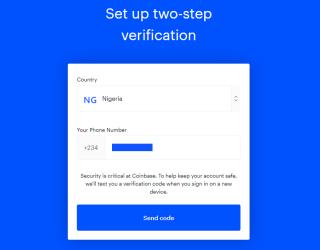

A legújabb példa a Google Chrome-ból és a Microsoft Edge-ből származik. Mindkét böngésző nemrégiben homomorf titkosítást vezetett be a böngészőn belüli jelszókezelő eszközeihez, valamint egy böngészőn belüli jelszógenerátort a Microsoft Edge számára .

Széles körben használják az olyan böngészőket, mint a Chrome és az Edge. Valószínűleg Ön vagy valaki, akit ismer, naponta használja valamelyiket, és talán még a jelszavakat és más bejelentkezési információkat is rábízza.

De hogyan fogják bevezetni a homomorf titkosítást jelszókezelőikbe, amely minden internetfelhasználó számára elengedhetetlen a hatékonyság és a biztonság növelése érdekében?

Talán ismeri a „jelszófigyelést”. Ha nem, akkor a jelszófigyelés az, amikor a jelszókezelő folyamatosan futtatja jelszavait a közelmúltban feltört vagy kiszivárgott bejelentkezések nyilvános listáin. Ily módon figyelmeztetheti Önt, ha észleli valamelyik jelszavát az interneten.

Korábban és a hagyományos titkosítási módszerekkel a jelszókezelőnek vissza kellett fejteni a bejelentkezési adatait, hogy össze tudja hasonlítani azokat a feltört hitelesítő adatok hatalmas és folyamatosan bővülő listáival, ami önmagában is drasztikusan csökkenti a magánéletét, és veszélybe sodorja jelszavait.

A homomorf titkosítással azonban megőrzi a teljes adatvédelmet, miközben a jelszókezelő futtatja a továbbra is titkosított jelszavait ezeken a listákon.

Webes alkalmazások és SaaS-szolgáltatók

Mind a webalkalmazásoknak, mind a SaaS-szolgáltatóknak nagy mennyiségű adatot kell gyűjteniük és feldolgozniuk, amelyek gyakran magánjellegű felhasználói adatok. A biztonságos titkosítás iránti igény a kérdéses adatok típusától függően nő, legyen szó általános fájlokról vagy érzékeny információkról, például pénzügyi nyilvántartásokról és hitelkártyaadatokról.

Ebben a két forgatókönyvben az adatoknak biztonságosnak kell lenniük, de a szolgáltató felhője, valamint az IT-erőforrások számára is elérhetőnek kell lenniük a tároláshoz és a feldolgozáshoz.

A homomorf titkosítás használata alternatívái helyett biztosíthatja a magánélet védelmét és az adatok feldolgozásának, kiszámításának és megváltoztatásának lehetőségét azok visszafejtése nélkül. Mind a szolgáltatónak, mert növeli a megbízhatóságukat, mind az Ön számára is nyer, hiszen adatai egyszerre válnak priváttá és biztonságossá.

Miért ne használnánk mindenhol homomorf titkosítást?

Ha a homomorf titkosítás ilyen nagyszerű, miért nem használja több vállalat szolgáltatásaiban, különösen olyanok, amelyek érzékeny adatokat tárolnak?

A hasonló biztonsági szintet kínáló más típusú titkosítási módszerekhez képest a homomorf titkosítás hihetetlenül lassú. Ez csak egyedi esetekben teszi lehetővé a használatát, mint például a személyes jelszókezelők és a felhasználónkénti SaaS és webalkalmazások esetében.

De amikor a gyors kommunikációs csatornákról és a nagy adatbázisokról van szó, a homomorf titkosítás túl lassú és kényelmetlen ahhoz, hogy pótolja a magánélet és a biztonság enyhe növekedését.

A homomorf titkosítás egyáltalán nem újdonság. 1978-ra nyúlik vissza, ami sok időt adott neki, hogy növekedjen hatékonyságában, összetettségében és sebességében. De csak az elmúlt tíz évben használták és tanulmányozták a bevezetett vállalatok. Ez azonban azt jelenti, hogy az interneten nemsokára homomorf titkosítási forradalom várható.

Jobb titkosítást várunk

Csak azért, mert egy titkosítási modell régi, még nem jelenti azt, hogy érdemtelen, és nem fejlődhet olyan változattá, amely lépést tart a mai kiberbiztonsági szükségletekkel. Az adatbiztonságot értékelő vállalatok továbbra is növekedni fognak és fejlődni fognak, vagy titkosítási modelljeiket a legjobbra változtatják, amit nehéz lehet nyomon követni.

Nem kell kriptográfusnak lennie ahhoz, hogy megértse, mit csinálnak a cégek az Ön adataival, de jó, ha megérti az alapvető titkosítási terminológiát, és többet megtud róla.