A technológia a modern élet szinte minden területét áthatja – és ahogy világunk egyre digitalizáltabbá válik, egyre nehezebbé vált az érzékeny információk védelme. Az olyan adatbiztonsági intézkedések, mint a kulcsok és jelszavak, már nem megfelelőek. Valójában a jelszavak számos rendszer számára biztonsági kockázatot jelentenek, mivel könnyen feltörhetők.

A biztonsági rések és a személyazonosság-lopás elterjedtsége miatt egyértelmű, hogy a feltörésbiztos biztonság robusztusabb hitelesítési módszereket igényel. A biometrikus biztonsági rendszerek az egyik ilyen megközelítés. Ez a cikk megvizsgálja, mi az a biometrikus adat, és miért a biometrikus biztonság a hitelesítés jövője.

Mik azok a biometrikus adatok?

A biometrikus két görög szóból származik: bio , életet jelent, és metrika , amely mértéket jelent. Ez azt jelenti, hogy a biometrikus adatok a legtisztább értelemben az egyes személyek biológiai tulajdonságainak mérőszámai. Az ujjlenyomatoktól a tenyérlenyomatokon át a járásig és az arctorzulásokig nincs két személynek egyforma biometrikus adatai – még az ikrek sem.

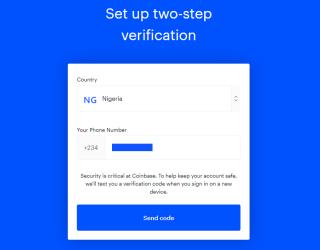

Ez az egyediség teszi a biometrikus adatokat megbízható eszközzé az emberek azonosítására, mivel olyan biológiai jellemzőket használ, amelyeket nehezebb másolni, mint egy PIN kódot vagy jelszót. Ezenkívül a biometrikus biztonság gyors és kényelmes – nem kell megjegyeznie összetett PIN-kódokat vagy jelszavakat. A jelszavakkal, a KYC-válaszokkal vagy a hitelesítési tokenekkel ellentétben a felhasználók nem felejthetik el vagy téveszthetik el biometrikus adataikat.

A legfontosabb, hogy nagyon nehéz (és valószínűleg borzasztó) lenne feltörni egy biometrikus védelemmel ellátott rendszert. Ugyanez nem mondható el a jelszóval védett rendszerekről.

Kapcsolódó: A jelszavak feltörésére használt leggyakoribb trükkök

Hogyan működik a biometria?

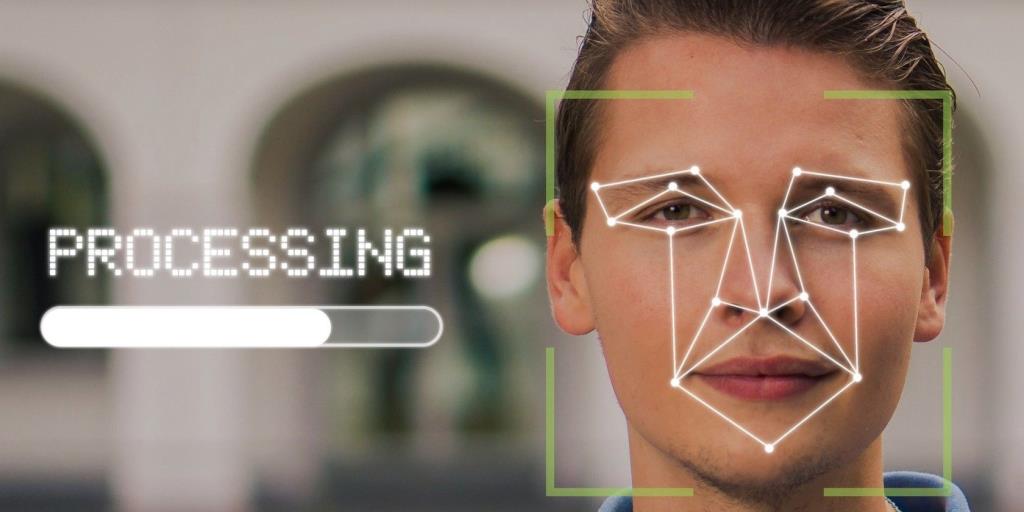

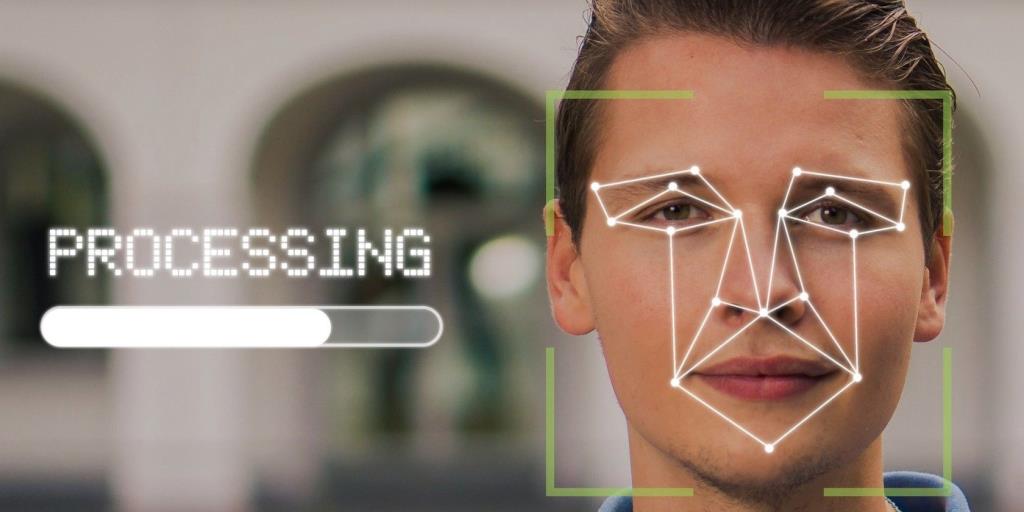

A biometrikus hitelesítés teljes biztonsági struktúrája összehasonlításon alapul. A biometrikus rendszerek rögzítik és tárolják az egyéni jellemzőket, amelyek idővel állandóak maradnak, például ujjlenyomatokat, hangot, retinamintákat, arcfelismerést és kézmintákat. Amikor egy felhasználó hitelesítési kérelmet nyújt be, a rendszer összehasonlítja biometrikus adatait az adatbázisban lévő adatokkal. Ha van pontos egyezés, a hozzáférés biztosított. Minden biometrikus rendszer három alapvető összetevőből áll:

- Szenzor vagy olvasó az azonosításhoz használt biometrikus tényező rögzítésére és letapogatására

- Olyan program vagy szoftver, amely a rögzített vagy beolvasott adatokat digitális formátumba konvertálja, és az új adatokat összehasonlítja a tárolt adatokkal.

- Egy adatbázis, amely tartalmazza a biometrikus adatokat, így a program összehasonlítási ellenőrzést tud futtatni.

A biometrikus adatok rövid története

A biometrikus adatok használata az emberek azonosításának eszközeként egészen a babilóniaiakig visszavezethető. Kutatási bizonyítékok szerint az ujjlenyomatokat agyagtáblákon használták a babiloni üzleti tranzakciók során Kr.e. 500-ban . Ezenkívül a kínai kereskedők a tizennegyedik században gyermekek tenyerét és lábnyomait használták azonosításukra. Ráadásul az ókori Egyiptomban a kereskedőket fizikai tulajdonságaik különböztették meg.

Az első olyan rendszert azonban, amely megfelelően használta a biometrikus adatokat azonosítási eszközként, csak az 1800-as években fejlesztette ki egy francia rendőrtiszt, Alphonse Bertillon. Bertillon létrehozott egy azonosítási rendszert a bűnözők számára fizikai méréseik alapján. Noha ez a rendszer hibás volt, hatékonyabb volt, mint pusztán nevek és fényképek használata, ami a személyazonosság hitelesítéséhez fizikai tulajdonságok felhasználását eredményezte.

Az ujjlenyomatok gyűjtésének, osztályozásának és összehasonlításának modern tudománya ezzel szemben 1880-ra nyúlik vissza. Ekkor tette közzé Dr. Henry Faulds brit orvos az ujjlenyomatokkal kapcsolatos kutatásait, és javasolta, hogy azok személyazonosításra is használhatók legyenek. Dr. Faulds feltalálta a hagyományos tintaalapú ujjlenyomat-gyűjtési módszert is.

Egy Sir Francis Galton nevű antropológus gyorsan továbbfejlesztette Dr. Faulds úttörő tudományát azáltal, hogy azonosította és megnevezte az ujjlenyomatokban található főbb mintákat, mint például a hurok, örvény és ív. 1900-ra barátja, Sir Edward Richard Henry kifejlesztette a ma is használatos ujjlenyomat-osztályozási rendszert.

Különféle biometrikus adatok léteznek, és mindegyik a legmegfelelőbb a különböző felhasználási esetekhez. Nézzük a kategóriákat.

A biometrikus adatok különböző fajtái

A biometrikus adatokat általában két csoportba sorolják:

1. Fizikai biometrikus adatok

Ahogy a név is sugallja, a fizikai biometrikus adatok olyan egyedi biológiai markereken alapulnak, mint a tenyérlenyomat, az ujjlenyomat, a vénák csíkjai, az írisz és a retina véredénymintája, valamint a hanglenyomat. Ezeket a funkciókat szkennerek leképezhetik, és azonosításra és hitelesítésre használhatják.

2. Viselkedési biometrikus adatok

A viselkedési biometrikus adatok az egyes egyének egyedi mintáinak és szokásainak elemzésén alapulnak. Ez a biometrikus rendszer olyan szokásokat használ, mint a gépelési sebesség, a járás és a kézírás a felhasználók azonosítására. Az ezt a módszert alkalmazó rendszerek mesterséges technológiájú érzékelőkkel rendelkeznek, amelyek figyelik és azonosítják ezeket az egyedi modorokat, mielőtt hozzáférést adnának.

Miért fontosak a biometrikus adatok a biztonságban?

A 2019-es Verizon Data Breach Investigations Report szerint a jelszavak tették ki az adatszivárgások elképesztő 81 százalékát. A biometrikus adatok biztonsági célú használata csökkenti a hackelés és a fiókátvételi csalás lehetőségét, mivel megköveteli a hitelesítést kezdeményező személytől annak bizonyítását, hogy kinek mondja magát.

A biometrikus adatok számos okból fontosak a digitális személyazonosság biztonsága szempontjából:

- A biometrikus adatok pontosak . A biometrikus hitelesítés az egyén egyedi fiziológiai és viselkedési szempontjain alapul, amelyeket lényegesen nehezebb lemásolni. A jelszavak és PIN-kódok könnyen megoszthatók vagy másolhatók, de sokkal nehezebb vagy szinte lehetetlen lemásolni egy másik személy biometrikus adatait . Ezért a biometrikus adatok pontosak, de sajnos nem bolondbiztosak. Személyes adatainak védelme érdekében legyen naprakész a választott biometrikus adatok biztonságosabbá tételének módszereivel.

- A biometrikus adatok csalásbiztosak . A modern biometrikus rendszerek a tolvajok és a hackerek rémálmai, mivel hibabiztosítókkal vannak felszerelve, ha biometrikus adatokat lopnak vagy veszélyeztetnek. Például egy ellopott tenyérlenyomat használhatatlan lenne, mivel a rendszer a pulzust és a hőt is ellenőrzi. A biometrikus hitelesítés megakadályozza, hogy a csalók többszörös hamis digitális identitást hozzanak létre. A meglévő biometrikus adatokat megvizsgálva olyan személyeket tárnak fel, akik már más személyazonossággal regisztráltak.

- A biometrikus adatok gyorsak és zökkenőmentesek . A legtöbb biometrikus rendszer gyors és súrlódásmentes élményt nyújt. Ez a gyors megerősítési folyamat hasznos lehet biztonsági vészhelyzetekben, amikor a felhasználóknak gyors hozzáférésre van szükségük a biztonságos fájlokhoz vagy rendszerekhez.

Kapcsolódó: iPhone FaceID biztonságosabbá tétele

Miért fontosak a biometrikus adatok az üzleti életben?

Az érzékeny adatokkal és információkkal foglalkozó vállalkozások profitálhatnak a biometrikus adatok által biztosított hozzáadott védelemből. Ezek tartalmazzák:

- Gyorsabb folyamatok . A biometrikus rendszerekkel a felhasználók regisztrációja és ellenőrzése nagyon kevés időt vesz igénybe. Ez azt jelenti, hogy kevesebb személyzetre van szüksége a regisztrációs és hitelesítési problémák kezeléséhez, ami azt jelenti, hogy kevesebb időt kell emberi hibákra pazarolni. Az illetéktelen hozzáférés megelőzése érdekében a vállalkozások biometrikus hitelesítést adhatnak és kell is bejelentkezési adataikhoz.

- Költséghatékonyság . A biometrikus biztonság választása gazdasági döntés a biztonságot komolyan gondoló vállalkozások számára, különösen hosszú távon. Az ujjlenyomat-eszközök ismertsége és széles körű elérhetősége miatt az ujjlenyomat-biometrikus adatok nagyon költséghatékony felhasználói hitelesítési technika. A biometrikus adatok rendszerindítása általában kevés tárhelyet igényel, ami csökkenti a szükséges adatbázis-memória méretét.

- Lopás megelőzés . Biometrikus adatokra lehet szükség a pénzügyi tranzakciók hitelesítéséhez. Ez segít meghiúsítani a nem felhatalmazott személyek által kezdeményezett csalárd tranzakciókat. Ezenkívül az ügyfelek biometrikus adatbázisával rendelkező vállalkozások megbízhatóan elvégezhetik a személyazonosság-ellenőrzést. Például az érzékeny pénzügyi információkat módosítani próbáló ügyfeleknek biometrikus ellenőrzést kell benyújtaniuk. A kiskereskedők biometrikus rendszert is használnak a bolti tolvajok azonosítására a törvényes vásárlók közül, amint belépnek az üzletbe.

- Egyszerűsített nyilvántartás . A vállalkozások biometrikus rendszert hoznak létre, hogy pontos jelenléti nyilvántartást biztosítsanak a személyzet számára.

A biometria jövője

A biometrikus adatok használatának számos előnye miatt nyugodtan kijelenthetjük, hogy ez a biztonsági rendszerek jövője. Íme néhány előre jelzett jövőbeli trend, amelyre figyelni kell:

- Multimodális biometrikus hitelesítés . Ilyenkor egyszerre több biometrikus rendszert használnak a hitelesítéshez. Ez a beállítás megakadályozza a biometrikus adathamisítást és szigorítja a biztonságot.

- Biometrikus fizetési rendszerek. Az olyan cégek, mint az Amazon, most már lehetőséget kínálnak arra, hogy egyes üzleteikben tenyérlenyomattal is kijelentkezzenek. Arra számítunk, hogy hamarosan több vállalat is alkalmaz hasonló rendszereket a várakozási idő jelentős csökkentése érdekében.

- Hangfelismerés . A biometrikus adatok egyik modern irányzata a hangfelismerés és az eszközök hangvezérlése. Az olyan eszközök, mint az autók és az okostévék mostantól emberi hanggal vezérelhetők, így nincs szükség gombokra és tárcsákra. A szférákon átívelő technológiai fejlődéssel ez valószínűleg hamarosan norma lesz az IoT-eszközöknél.

Jobb biometria

A biometrikus biztonsági rendszerek továbbra is egyre népszerűbbek lesznek, mivel a szervezetek és az egyének egyaránt biztonságosabb hitelesítési módszereket keresnek a felhasználói hozzáféréshez, a kereskedelemhez és más biztonsági alkalmazásokhoz. A biometrikus technológia széles körben elterjedt és elszámoltatható használata elősegíti a társadalmunkban növekvő csalás elleni küzdelmet. Bár a 100%-os biztonság még nem garantált a biometrikus adatokkal, fokozatosan haladnak előre a biometrikus biztonsági rendszerek tökéletesítése felé.