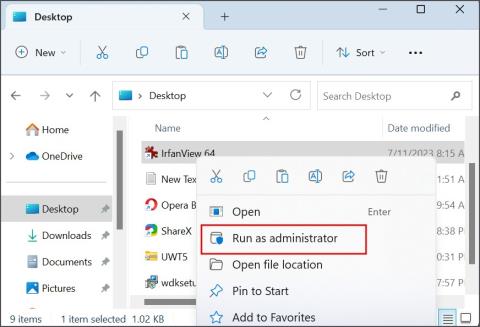

11 javítás a Windows „Ezt az alkalmazást az Ön védelme érdekében letiltották” problémára

Ezzel az alkalmazással való szembenézést a Windows 11 védelmi hibája miatt letiltották? Próbálja ki ezt a tizenegy módszert a probléma megoldásához.

Nehéz elképzelni az életet okostelefon nélkül. A mobiltelefonok drámai fejlődésen mentek keresztül, így életünk szinte minden területét irányítani tudjuk.

Mivel azonban ennyi központosított információ van egy eszközön, tudnia kell, hogyan védheti meg személyazonosságát és adatait. A mobiltelefon-feltörések most sokkal súlyosabbak, mint valaha.

Voltak olyan incidensek, amikor az emberek elvesztették hozzáférésüket személyes adataikhoz, beleértve a fényképeket, e-maileket és személyes dokumentumokat. A telefonokat feltörő számítógépes bűnözők ezt nem csak szórakozásból teszik; szolgáltatásaikat is értékesítik, ami növeli a biztonsági kockázatokat. Íme 6 módszer, amellyel feltörheti mobiltelefonját.

Az adathalász támadások hihetetlenül gyakoriak. Ez azért van, mert olyan hatékonyak, anélkül, hogy sok erőfeszítést igényelnének.

Senki nem telepít rosszindulatú alkalmazásokat a mobiltelefonjára tudatosan. A legtöbb ember azonban nem igazán tudja, hogyan ellenőrizheti, hogy egy online hivatkozás biztonságos-e vagy sem. A hackerek kidolgozott adathalászati sémákat dolgoznak ki, és olyan oldalakat hoznak létre, amelyek nagyon közel állnak az eredetihez. Csak néhány apróbb figyelmeztetés van, a legnyilvánvalóbb az SSL-tanúsítvány esetleges hiánya.

Ha megadja hitelesítő adatait egy adathalász webhelyen, azok azonnal elküldésre kerülnek a hackernek, aki ezután hozzáférhet az alkalmazásaihoz. A legrosszabb az, hogy a legtöbb ember, aki behódol ezeknek a hackeknek, nem is tudja, hogy áldozatul esett.

Kapcsolódó: Mi az SSL-tanúsítvány, és szüksége van rá?

Mindig megéri óvatosnak lenni a gyanús számokon keresztül küldött linkekkel. Ne kattintson rájuk, és ne nyissa meg véletlenszerűen a mellékleteket vagy a letöltéseket. Ha kétségei vannak, kerülje személyes adatainak a gyanús hivatkozásokba való beírását!

A keylogger egy olyan szoftver , amely diszkréten fut bármely telepített eszközön. Korábban a keyloggerek elsősorban számítógépekhez készültek. Most azonban a keyloggerekkel mobiltelefonokat is fel lehet törni.

A keylogger telepítéséhez még fizikai hozzáférésük sincs az eszközhöz. Ha letölt és telepít egy tiltott alkalmazást, és megadja neki a megfelelő engedélyeket (ahogyan általában tesszük), akkor az elkezdheti rögzíteni a kulcsait és tevékenységét.

Ezt az információt ezután elküldik a hackernek. Ha azon töprengett, hogyan törheti fel valaki telefonját, ez az egyik leghatékonyabb módja annak.

A vezérlőüzenetek általában olyan rendszerüzenetek, amelyek parancsfájllal készülnek, hogy átvegyék az eszköz irányítását. Ez az egyik legnehezebb mobiltelefon-feltörés, és speciális ismereteket igényel az operációs rendszer sebezhetőségeiről.

Az ellenőrző üzenet hozzáférést biztosít a hackerek számára az áldozat mobiltelefonjának beállítási menüjéhez. A legrosszabb az, hogy az áldozat soha nem fogja megtudni, hogy beállításait ellenőrzik.

Innentől a hackerek könnyedén törölhetik több biztonsági protokoll bejelölését, így felfedik az eszköz sebezhetőségét. Ezután már csak egy egyszerű szkriptre van szükség ahhoz, hogy az információkat az eszközről egy külön szerverre küldje.

Kicsit szürreálisnak tűnhet, de számos példa van arra, hogy az emberek egyszerűen szöveges üzenetekkel távolról feltörik telefonjaikat.

A mobiltelefonok távoli feltörése kéretlen levelekkel egy kicsit más módja a dolgoknak. Ez az egyik leghatékonyabb mobiltelefon-feltörés, amelyet Android-eszközökön használnak, elsősorban azért, mert az Android-eszközök könnyebben elérhetővé válnak, ha rendelkezik Gmail-fiókkal.

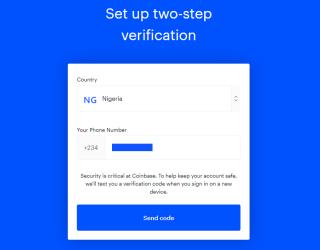

A hackerek azzal kezdik, hogy beírják valakinek az e-mail-azonosítóját a Google-ba, majd rákattintnak az „Elfelejtett jelszó” gombra.

Amikor ez megtörténik, a Google ellenőrző kódot küld a felhasználó tényleges számára. A legtöbb ember elutasítja ezt az üzenetet, és a hackerek általában ezt zsákmányolják.

Ezután általános üzenetet küldenek, amelyben az ellenőrző kódot kérik, és azt állítják, hogy az automatikusan ellenőrizni fog. A korlátozott műszaki ismeretekkel rendelkező emberek nem gondolkodnak kétszer, mielőtt továbbítják a kódot.

Amint egy hacker megkapja a kódot, hozzáadja azt, és hozzáférhet áldozata Google-fiókjához. Innentől megváltoztatják a jelszót, és hozzáférnek eszközükhöz.

A Stingray módszer az egyik legrégebbi hack a könyvben. A Stingray egy csúcskategóriás hackerfelszereléseket gyártó cég, bár sokan IMSI elkapó hackként is hivatkoznak erre.

Ezt a feltörést speciális mobil megfigyelőeszközök segítségével hajtják végre. Ezek az eszközök becsapják az okostelefont, és azt gondolják, hogy ez egy mobiltelefon-torony, és így kapcsolódásra késztet.

Amint a mobiltelefon csatlakozik a Stingray-hez, az eszköz hozzáférést biztosít a hackereknek a telefon helyéhez. Nem csak ez, hanem a hackerek is elfoghatják a bejövő és kimenő SMS-eket, hívásokat és adatcsomagokat.

Kapcsolódó: Mik azok a titkosított üzenetküldő alkalmazások? Valóban biztonságosak?

Az IMSI-fogásokat általában a rendfenntartó tisztek használják. Magánnyomozók és hackerek is használják őket.

A mobiltelefon-feltörések azért olyan gyakoriak, mert a kémprogramok olyan könnyen elérhetők. Sok ilyen alkalmazás gyanús partnerek vagy házastársak számára készült, bár baljóslatúbb célokra is használhatók.

Egy ilyen alkalmazás telepítéséhez hozzáférést kell kapnia a felhasználó eszközéhez. A telepítés után az alkalmazás a háttérben fut, és senki sem okosabb.

Ezek a hackek nem jelennek meg a telefon Feladatkezelőjében, és teljes irányítást adnak a hackernek. Az ilyen alkalmazások:

A hacker emellett hozzáfér az összes tárolt fájlhoz, beleértve a képeket, videókat, e-maileket és egyéb személyes adatokat.

Ha meg akarja védeni személyes adatait, és elkerülni, hogy feltörés áldozatává váljon, mindig óvatosnak kell lennie. Kezelje az összes véletlenszerű hivatkozást gyanúsnak, és végezzen kutatást, mielőtt bármilyen új alkalmazást letöltene. Szintén bölcs ötlet víruskereső szoftvert telepíteni telefonjára, különösen, ha Android-felhasználó.

Ezzel az alkalmazással való szembenézést a Windows 11 védelmi hibája miatt letiltották? Próbálja ki ezt a tizenegy módszert a probléma megoldásához.

Szeretné ellenőrizni Gmail bejelentkezési előzményeit mobiltelefonon és számítógépen? Ismerje meg, hogyan tudhatja meg, hol van bejelentkezve Gmail-fiókjába.

Így lehet bejelentkezni az Instagramba ellenőrző kód nélkül biztonsági kódok, OTP, megbízható eszközök és egyebek használatával. Ezenkívül tegyen óvintézkedéseket, hogy ez soha többé ne fordulhasson elő.

Android- vagy iOS-okostelefonjának beállítása biztonsági kulcsként (Bluetooth) a Google-fiókjába való bejelentkezés során történő ellenőrzéshez.

Így találhatja meg, hol jelentkezett be Discord-fiókjába, és távolról jelentkezzen ki bármely eszközről vagy az összes eszközről a fiók biztonsága érdekében.

Fiókja biztonságának megőrzése érdekében a következőképpen engedélyezheti a kétfaktoros hitelesítést Google- vagy Gmail-fiókjában.

Egy egyszerű útmutató a fotók és videók rögzítéséhez és mentéséhez a Google Fotók zárolt mappájába Google Pixel okostelefonján, a GYIK megválaszolásával.

Bár a Google Chrome a leggyorsabb böngésző, nem a legbiztonságosabb. Ne aggódjon, itt van 10 beállítás, amelyet módosítania kell a Google Chrome biztonságának növelése érdekében.

Módszert keresel jelszó eltávolítására egy Excel-fájlból? Ismerje meg, hogyan távolíthatja el az Excel jelszavakat Windows és Mac platformon egyaránt.

Elvesztette telefonját vagy hozzáférést a hitelesítési módszeréhez? Így jelentkezhet be a Twitterbe kétfaktoros hitelesítés vagy 2FA nélkül.

Íme a személyre szabott hirdetések bekapcsolásának lépései iPhone-ján, mi történik, ha kikapcsolja a személyre szabott hirdetéseket, valamint néhány GYIK.

Hogyan állíthat be és használhat titkos mappát a Samsung Galaxy telefonokon, hogy megvédje média- és egyéb fájljait a kíváncsiskodó szemektől.

Honnan tudhatja meg, hogy jelszavát feltörték, hogy gyorsan módosíthassa? Használja ezeket a szolgáltatásokat a jelszavak feltörésének ellenőrzésére.

Samsung telefonjára mentett webhely- vagy alkalmazásjelszavakat keres? Nézze meg a mentett jelszavak Samsung Galaxy telefonokon való megtekintésének 4 módját.

Ha a Steam Guard nem jeleníti meg a kódot a mobil Steam alkalmazásban, más módon is hozzáférhet Steam-fiókjához és megoldhatja a problémát.

Íme, hogyan állíthat be Google-kulcsokat Windows, macOS, Android és iOS rendszeren, hogyan használhatja a jelszót a bejelentkezéshez, valamint néhány fontos GYIK.

Az e-mailes csalások nem szűnnek meg egyhamar, és sajnos az ünnepi szezonban egyre rosszabbak. Ugyanazok a titkos testvérajándékcserék vagy csomagkézbesítési adathalász csalások is minden évben újra felszínre kerülnek.

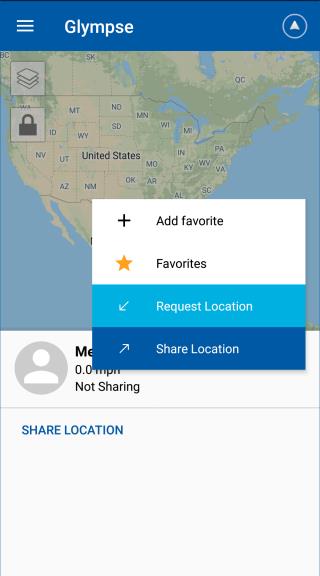

Az iPhone vagy Android készülék elvesztése már nem a világ vége. Ezek a GPS-alapú megoldások mindegyike meghozza a maga előnyét, függetlenül attól, hogy ellenőriznie kell a családja biztonságát, vagy gyakran eltéveszti az okostelefonját otthon.

Tudta, hogy jelszó nélkül is bejelentkezhet Microsoft-fiókjába? Ez a jelszó nélküli bejelentkezési funkció minden Microsoft-felhasználó számára elérhető. Ez az egyik módja annak, hogy megvédje Microsoft-fiókját az illetéktelen hozzáféréstől. Ha azonban inkább ragaszkodik felhasználónevéhez és jelszavához, nincs egyedül.

A Coinbase az egyik vezető kriptotőzsde, és mindent megtesz annak érdekében, hogy kriptoeszközei biztonságban legyenek. Ennek ellenére a hackerek megtalálták a módját, hogy megkerüljék a biztonságot, és ellopják a Bitcoint, az Ethereumot és más kriptovalutákat.

Az e-mailes csalások nem szűnnek meg egyhamar, és sajnos az ünnepi szezonban egyre rosszabbak. Ugyanazok a titkos testvérajándékcserék vagy csomagkézbesítési adathalász csalások is minden évben újra felszínre kerülnek.

Az iPhone vagy Android készülék elvesztése már nem a világ vége. Ezek a GPS-alapú megoldások mindegyike meghozza a maga előnyét, függetlenül attól, hogy ellenőriznie kell a családja biztonságát, vagy gyakran eltéveszti az okostelefonját otthon.

Tudta, hogy jelszó nélkül is bejelentkezhet Microsoft-fiókjába? Ez a jelszó nélküli bejelentkezési funkció minden Microsoft-felhasználó számára elérhető. Ez az egyik módja annak, hogy megvédje Microsoft-fiókját az illetéktelen hozzáféréstől. Ha azonban inkább ragaszkodik felhasználónevéhez és jelszavához, nincs egyedül.

Képzelje el, hogy ír egy fontos munkahelyi e-mailt, és hirtelen elveszíti a hozzáférést mindenhez. Vagy kap egy ördögi hibaüzenetet, amely bitcoint kér a számítógép visszafejtésére. Sokféle forgatókönyv létezhet, de egy dolog ugyanaz marad az összes zsarolóvírus-támadásnál – a támadók mindig utasításokat adnak a hozzáférés visszaszerzésére vonatkozóan. Természetesen az egyetlen bökkenő az, hogy először jókora összegű váltságdíjat kell fizetnie előre.

2017 májusában a New York-i Állami Pénzügyi Szolgáltatások Minisztériuma (NYDFS) kiadta a 23 NYCRR Part 500-at, egy új kiberbiztonsági szabályt. Ez a szabályozás most már teljes mértékben érvényben van, de hogy pontosan miről van szó, azt nem lehet tudni.

2021 augusztusában bejelentették a NortonLifeLock és az Avast egyesülését.

A Xiaomi immár a legnagyobb okostelefon-gyártó, amely 2021 júniusában átveszi a Samsung és az Apple irányítását.

Ha hosszú távú virtuális magánhálózati (VPN) előfizetésbe kell fektetni, nehéz lehet választani két népszerű lehetőség közül. A Surfshark és a NordVPN között mindkettő kiváló felhasználói élményt és ügyfélszolgálatot kínál.

Az első dolog, ami eszünkbe jut, amikor meghalljuk a kiberbűnözés szót, az egy árnyékos hacker. Bár az etikátlan hackerek is az egyenlet részét képezik, a kiberbűnözés professzionálisan szervezett, és jó néhány típusa van.

Ügyfelei igényeinek megértése a vevői elégedettség szerves része. És minden információra szüksége van róluk, hogy biztosítsa az általuk kívánt kiváló minőségű termékeket vagy szolgáltatásokat.