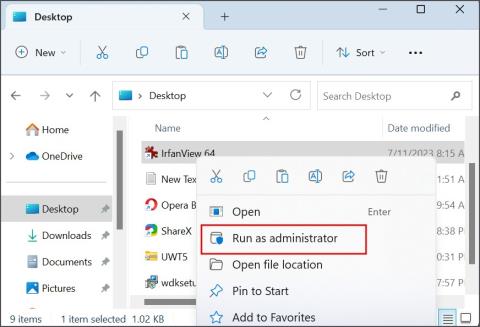

11 javítás a Windows „Ezt az alkalmazást az Ön védelme érdekében letiltották” problémára

Ezzel az alkalmazással való szembenézést a Windows 11 védelmi hibája miatt letiltották? Próbálja ki ezt a tizenegy módszert a probléma megoldásához.

Ügyfelei igényeinek megértése a vevői elégedettség szerves része. És minden információra szüksége van róluk, hogy biztosítsa az általuk kívánt kiváló minőségű termékeket vagy szolgáltatásokat.

Kulcsfontosságú az ügyféladatok generálása és elemzése. Ha nagyszabású vállalkozást vezet, a big data elemzése jól jöhet a jól megalapozott döntések meghozatalához, amelyek előremozdítják vállalkozását.

Tudta, hogy a nagy adatelemzést is használhatja a kiberbiztonsági fenyegetések megelőzésére? Ebből a cikkből megismerheti a big data elemzését, annak működését és a kiberbiztonsági fenyegetések megelőzésének módját.

A Big Data az adatok sokféle kategóriája nagy mennyiségben, változatosságban és sebességben. Azok az emberek, akik kapcsolatba lépnek az Ön vállalkozásával, rengeteg eredetileg nyers vagy strukturálatlan adatot állítanak elő.

A mesterséges intelligencia (AI) és a tárgyak internete (IoT) által vezérelt fejlett technológiák alkalmazása a modern üzleti életben megnöveli a fogyasztók által generált adatok mennyiségét. A nagyvállalkozások több olyan adattal rendelkeznek, amelyeket nehéz lenne elemezni big data elemzése nélkül.

A big data elemzése a viselkedési minták tanulmányozásának és elemzésének folyamata, hogy megalapozott döntéseket és előrejelzéseket hozhasson.

A vállalkozások elemzési technikákkal és szoftverekkel értelmezik a nagy mennyiségű fogyasztói adatokat, hogy jobban megértsék fogyasztóikat, kielégítsék igényeiket, és stratégiailag pozícionálják magukat.

A nyers formátumú adatok kevéssé vagy egyáltalán nem fontosak az Ön vállalkozása számára. Ahelyett, hogy vakon működne, kihasználhatja a nagy adatokat, hogy világosabb képet kapjon üzleti irányáról.

Így működik a big data elemzése:

A big data elemzésének első lépése az adatgyűjtés. Ez egy nyers, strukturálatlan vagy strukturált információ megszerzésének folyamata az ügyfelekről.

Az adatgyűjtés különféle médiumai közé tartozik a felhőalapú tárolás, a mesterséges intelligencia, a mobilalkalmazások, a bolti IoT-érzékelők stb.

Az összegyűjtött adatokat raktárakban tárolhatja, hogy könnyen hozzáférhessen a vállalkozásában alkalmazott intelligens szoftverrel.

Ha túl bonyolult nyers adatokkal van dolgunk, a jobb hozzáférés és elemzés érdekében raktár helyett egy adattóban tárolhatja azokat.

Az Ön által gyűjtött adatok többsége nyers vagy strukturálatlan. Az elemzés pontosságának növelése érdekében a folytatás előtt megfelelően meg kell szerveznie azt.

A manapság előállított nagy mennyiségű adat még nagyobb kihívást jelent az adatfeldolgozásban, mivel hatalmas számú adat lehet a kezében. Azonban két fő módszerrel egyszerűsítheti az adatfeldolgozást: a kötegelt feldolgozást és az adatfolyam-feldolgozást.

A kötegelt feldolgozás nagy adatblokkokat vizsgál hosszú időn keresztül. Nagyon hatékony, ha elegendő ideje van az adatok összegyűjtésére és feldolgozására. Az adatfolyam-feldolgozás viszont kis kötegekben vizsgálja az adatokat. Nagyon hatékony, ha gyorsabban kell döntéseket hoznia, lerövidítve az átfutási időt.

Az adatok mennyiségétől függetlenül meg kell tisztítania azokat, hogy megszabaduljon a szennyeződésektől, amelyek megváltoztathatják az eredmények pontosságát.

A tisztítási folyamat magában foglalja a megfelelő formázást és az irreleváns információk eltávolítását is.

Miután megszabadult az adatok szennyeződésétől és formázta azokat, ideje elemezni azokat.

Az adatok értékes információvá alakítása időigényes, de bizonyos folyamatokkal meggyorsíthatja a folyamatot. A leggyakoribb big data elemzési módszerek a következők:

Adatbányászat

Az adatbányászat a nagy adatbázisok rendezésének folyamata a meglévő minták azonosítása érdekében az anomáliák keresése és a klaszterek felépítése révén.

Mély tanulás

A mélytanulás az emberi tanulás utánzásának folyamata gépi tanulás és mesterséges intelligencia használatával, hogy hasonló tulajdonságokat találjunk összetett és kétértelmű adatkészletekben.

Prediktív elemzés

A prediktív elemzés az a folyamat, amikor a szervezet múltbeli adataira támaszkodik, hogy jövőbeli előrejelzéseket készítsen a kockázatokról és lehetőségekről.

Az adattermelés növekedése több lehetőséget teremt a kiberfenyegetések számára. A kiberbûnözõk szívesen veszélyeztetik a nagyvállalatok által kibocsátott nagy mennyiségû információt.

Bár még mindig sok a tennivaló a biztonságosabb kiberbiztonság megteremtésében, az adatelemzés jó védelmet nyújt a kibertámadások ellen. Vessünk egy pillantást arra, hogy a big data elemzése hogyan akadályozza meg a kiberbiztonsági fenyegetéseket.

A kiberfenyegetési minták megfigyelése után prediktív modelleket hozhat létre, amelyek riasztásokat indítanak el, amint egy mintát észlelnek a hálózat belépési pontján.

Az olyan szoftverszolgáltatások, mint a mesterséges intelligencia és a gépi tanulás, segítenek biztosítani a prediktív modellek fejlesztése során használt kiberfenyegetési minták pontosságát. Ha egy számítógépes fenyegetés túlmutat a hálózat érintkezési pontján, akkor rendszere valós idejű védekezési reakcióval képes fellépni ellene.

Az, hogy az alkalmazottak nem ismerik az egészséges kiberbiztonsági gyakorlatokat, számos szervezetben nagymértékű kibertámadásokat okoz. Ha az alkalmazottak nem tudják, mit kell tenniük a támadások elkerülése érdekében, akkor tehetnek valamit, hogy segítsenek a támadóknak bejutni a hálózatba.

Bár erősen ajánlott egy egészséges kiberbiztonsági kultúra kialakítása a szervezetben, nagy adatelemzést is használhat alkalmazottai tevékenységének nyomon követésére a sérülékeny tevékenységek felderítésére. Ha valaki olyan műveletet hajt végre, amely veszélyezteti a hálózatot, a rendszer reagál a hatás korlátozására.

Egy támadónak csak egy esélyre van szüksége, hogy leállítsa a hálózatot. Az Ön felelőssége annak biztosítása, hogy soha ne kapják meg ezt a lehetőséget.

A behatolásérzékelő rendszerek megvalósítása nagyszerű módja annak, hogy megállítsuk a támadást, mielőtt az a hálózat belépési pontjához közel kerülne. A nagy adatelemzés segítségével nagy léptékben automatizálhatja ezt a fajta folyamatot.

A behatolásészlelő rendszerek által generált adatok valós idejű elemzése felfedi a támadás részleteit, és megmutatja a támadás megállításához szükséges összes információt. Ezeket az adatokat integrálhatja a védekezésébe a földön, hogy azonnal semmisítse meg a támadást.

Minél jobban ismeri a rendszere körüli lehetséges veszélyeket, annál erősebb lesz a védekezése.

A Big Data analytics konkrét információkat nyújt a hálózatában és környékén végzett tevékenységekről. A kiberbiztonsági adatok mélyreható elemzése feltárja a biztonság megsértésének alapvető okait, és áttekintést ad arról, hogy ezek a tevékenységek hogyan származtak.

A Big Data elemzése lehetővé teszi, hogy proaktív legyen kiberbiztonsági stratégiáiban azáltal, hogy pontosabb előrejelzéseket készíthet a hálózatában végzett tevékenységekről.

Ha szervezete már elszenvedett kibertámadást, a big data elemzési jelentés segítségével betekintést nyerhet a támadásba.

Kapcsolódó: Reaktív vagy proaktív biztonság: melyik a hatékonyabb?

Hogyan jutott a támadó illetéktelenül az Ön hálózatához? Milyen pontokon keresztül jöttek be? Ezekre és még sok más kérdésre választ találhat az adatelemzési jelentésekből, hogy elkerülje a későbbi megismétlődést.

A legtöbb kibertámadás emberi hiba és a hálózat holtfoltjai miatt történik. Ön vagy nincs tudatában egy meglévő kiskapunak, vagy a kiberbűnözők rosszindulatú bohóckodásainak áldozatává válik.

A Big Data analytics létfontosságú információkat helyez előtérbe a rendszer működéséről. És ha valaha is hibázik a műveletei során, biztos lehet benne, hogy valós idejű válasz érkezik, hogy megmentse a helyzetet.

Ezzel az alkalmazással való szembenézést a Windows 11 védelmi hibája miatt letiltották? Próbálja ki ezt a tizenegy módszert a probléma megoldásához.

Szeretné ellenőrizni Gmail bejelentkezési előzményeit mobiltelefonon és számítógépen? Ismerje meg, hogyan tudhatja meg, hol van bejelentkezve Gmail-fiókjába.

Így lehet bejelentkezni az Instagramba ellenőrző kód nélkül biztonsági kódok, OTP, megbízható eszközök és egyebek használatával. Ezenkívül tegyen óvintézkedéseket, hogy ez soha többé ne fordulhasson elő.

Android- vagy iOS-okostelefonjának beállítása biztonsági kulcsként (Bluetooth) a Google-fiókjába való bejelentkezés során történő ellenőrzéshez.

Így találhatja meg, hol jelentkezett be Discord-fiókjába, és távolról jelentkezzen ki bármely eszközről vagy az összes eszközről a fiók biztonsága érdekében.

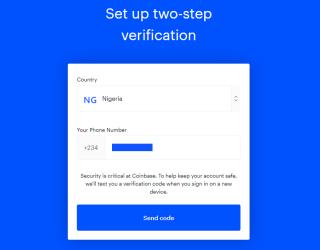

Fiókja biztonságának megőrzése érdekében a következőképpen engedélyezheti a kétfaktoros hitelesítést Google- vagy Gmail-fiókjában.

Egy egyszerű útmutató a fotók és videók rögzítéséhez és mentéséhez a Google Fotók zárolt mappájába Google Pixel okostelefonján, a GYIK megválaszolásával.

Bár a Google Chrome a leggyorsabb böngésző, nem a legbiztonságosabb. Ne aggódjon, itt van 10 beállítás, amelyet módosítania kell a Google Chrome biztonságának növelése érdekében.

Módszert keresel jelszó eltávolítására egy Excel-fájlból? Ismerje meg, hogyan távolíthatja el az Excel jelszavakat Windows és Mac platformon egyaránt.

Elvesztette telefonját vagy hozzáférést a hitelesítési módszeréhez? Így jelentkezhet be a Twitterbe kétfaktoros hitelesítés vagy 2FA nélkül.

Íme a személyre szabott hirdetések bekapcsolásának lépései iPhone-ján, mi történik, ha kikapcsolja a személyre szabott hirdetéseket, valamint néhány GYIK.

Hogyan állíthat be és használhat titkos mappát a Samsung Galaxy telefonokon, hogy megvédje média- és egyéb fájljait a kíváncsiskodó szemektől.

Honnan tudhatja meg, hogy jelszavát feltörték, hogy gyorsan módosíthassa? Használja ezeket a szolgáltatásokat a jelszavak feltörésének ellenőrzésére.

Samsung telefonjára mentett webhely- vagy alkalmazásjelszavakat keres? Nézze meg a mentett jelszavak Samsung Galaxy telefonokon való megtekintésének 4 módját.

Ha a Steam Guard nem jeleníti meg a kódot a mobil Steam alkalmazásban, más módon is hozzáférhet Steam-fiókjához és megoldhatja a problémát.

Íme, hogyan állíthat be Google-kulcsokat Windows, macOS, Android és iOS rendszeren, hogyan használhatja a jelszót a bejelentkezéshez, valamint néhány fontos GYIK.

Az e-mailes csalások nem szűnnek meg egyhamar, és sajnos az ünnepi szezonban egyre rosszabbak. Ugyanazok a titkos testvérajándékcserék vagy csomagkézbesítési adathalász csalások is minden évben újra felszínre kerülnek.

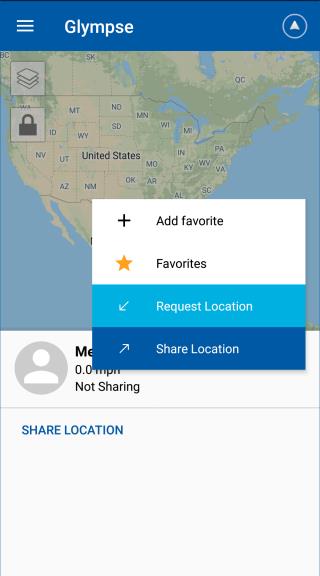

Az iPhone vagy Android készülék elvesztése már nem a világ vége. Ezek a GPS-alapú megoldások mindegyike meghozza a maga előnyét, függetlenül attól, hogy ellenőriznie kell a családja biztonságát, vagy gyakran eltéveszti az okostelefonját otthon.

Tudta, hogy jelszó nélkül is bejelentkezhet Microsoft-fiókjába? Ez a jelszó nélküli bejelentkezési funkció minden Microsoft-felhasználó számára elérhető. Ez az egyik módja annak, hogy megvédje Microsoft-fiókját az illetéktelen hozzáféréstől. Ha azonban inkább ragaszkodik felhasználónevéhez és jelszavához, nincs egyedül.

A Coinbase az egyik vezető kriptotőzsde, és mindent megtesz annak érdekében, hogy kriptoeszközei biztonságban legyenek. Ennek ellenére a hackerek megtalálták a módját, hogy megkerüljék a biztonságot, és ellopják a Bitcoint, az Ethereumot és más kriptovalutákat.

Az e-mailes csalások nem szűnnek meg egyhamar, és sajnos az ünnepi szezonban egyre rosszabbak. Ugyanazok a titkos testvérajándékcserék vagy csomagkézbesítési adathalász csalások is minden évben újra felszínre kerülnek.

Az iPhone vagy Android készülék elvesztése már nem a világ vége. Ezek a GPS-alapú megoldások mindegyike meghozza a maga előnyét, függetlenül attól, hogy ellenőriznie kell a családja biztonságát, vagy gyakran eltéveszti az okostelefonját otthon.

Tudta, hogy jelszó nélkül is bejelentkezhet Microsoft-fiókjába? Ez a jelszó nélküli bejelentkezési funkció minden Microsoft-felhasználó számára elérhető. Ez az egyik módja annak, hogy megvédje Microsoft-fiókját az illetéktelen hozzáféréstől. Ha azonban inkább ragaszkodik felhasználónevéhez és jelszavához, nincs egyedül.

Képzelje el, hogy ír egy fontos munkahelyi e-mailt, és hirtelen elveszíti a hozzáférést mindenhez. Vagy kap egy ördögi hibaüzenetet, amely bitcoint kér a számítógép visszafejtésére. Sokféle forgatókönyv létezhet, de egy dolog ugyanaz marad az összes zsarolóvírus-támadásnál – a támadók mindig utasításokat adnak a hozzáférés visszaszerzésére vonatkozóan. Természetesen az egyetlen bökkenő az, hogy először jókora összegű váltságdíjat kell fizetnie előre.

2017 májusában a New York-i Állami Pénzügyi Szolgáltatások Minisztériuma (NYDFS) kiadta a 23 NYCRR Part 500-at, egy új kiberbiztonsági szabályt. Ez a szabályozás most már teljes mértékben érvényben van, de hogy pontosan miről van szó, azt nem lehet tudni.

2021 augusztusában bejelentették a NortonLifeLock és az Avast egyesülését.

A Xiaomi immár a legnagyobb okostelefon-gyártó, amely 2021 júniusában átveszi a Samsung és az Apple irányítását.

Ha hosszú távú virtuális magánhálózati (VPN) előfizetésbe kell fektetni, nehéz lehet választani két népszerű lehetőség közül. A Surfshark és a NordVPN között mindkettő kiváló felhasználói élményt és ügyfélszolgálatot kínál.

Az első dolog, ami eszünkbe jut, amikor meghalljuk a kiberbűnözés szót, az egy árnyékos hacker. Bár az etikátlan hackerek is az egyenlet részét képezik, a kiberbűnözés professzionálisan szervezett, és jó néhány típusa van.

Ügyfelei igényeinek megértése a vevői elégedettség szerves része. És minden információra szüksége van róluk, hogy biztosítsa az általuk kívánt kiváló minőségű termékeket vagy szolgáltatásokat.