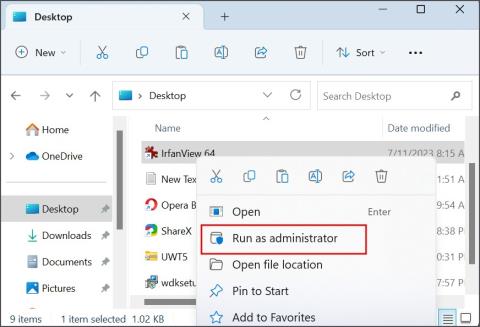

11 javítás a Windows „Ezt az alkalmazást az Ön védelme érdekében letiltották” problémára

Ezzel az alkalmazással való szembenézést a Windows 11 védelmi hibája miatt letiltották? Próbálja ki ezt a tizenegy módszert a probléma megoldásához.

Az első dolog, ami eszünkbe jut, amikor meghalljuk a „kiberbűnözés” szót, egy árnyas hackeré. Bár az etikátlan hackerek is az egyenlet részét képezik, a kiberbűnözés professzionálisan szervezett, és jó néhány típusa van.

Ha aggódik a kiberbűnözés miatt, akkor annak megértése, hogy ez mit jelent, és annak különböző típusait, megakadályozhatja, hogy áldozatává váljon. Olvasson tovább, hogy megtudja, mit jelent a kiberbűnözés, annak különböző kategóriáit és típusait.

A számítástechnikai bûnözés olyan bûnözési tevékenység, amelyben számítógépet, számítógépes hálózatot vagy hálózati eszközt használnak az online bûnözés elsõdleges eszközeként.

A legtöbb kiberbűnöző azért követ el kiberbűnözést, hogy pénzt szerezzen. Míg egyes számítógépes bûnözõk szervezett csoportok tagjai, és fejlett készségeket használnak a kiberbûnözés végrehajtására, mások egyszerûen kezdõ hackerek vagy banditák.

Esetenként a kiberbűnözést személyes vagy politikai okokból is elkövethetik, például bosszút állva vagy megtámadva a rivális országokat.

A kiberbűnözésnek számos különböző fajtája létezik, beleértve a személyazonosság-lopást, a követést, a pénzügyi csalást, az online zaklatást, a hackelést és még sok mást. A kiberbűnözés legalább jelentős kényelmetlenséget és bosszúságot okozhat áldozatainak, míg a legrosszabb esetben pénzügyi nehézségeket vagy súlyos veszélyt jelenthet az áldozat hírnevére vagy személyes biztonságára.

A kiberbűnözők által használt fenyegetések szintje és típusa alapján a kiberbűnözés három fő kategóriába sorolható:

Ezek a bűncselekmények egyének ellen irányulnak, és a számítógépes zaklatástól és üldözéstől, a gyermekpornográfia terjesztésétől, az embercsempészettől, a hitelkártya-csalástól, a személyazonosság-lopástól, az e-mail-hamisítástól az online rágalmazásig vagy rágalmazásig terjedhetnek.

Csakúgy, mint a valós események, ezeket a kiberbűnözéseket olyan tulajdon ellen követik el, mint például számítógép vagy szerver.

Adathalászat DDOS támadások, vírus támadás, számítógépes vandalizmus, keylogging , a számítástechnikai és typosquatting mind része az ilyen bűncselekmények.

Az ilyen típusú kiberbűnözést „kiberterrorizmusnak” is nevezik. Bár nem annyira elterjedt, mint a másik két kategória, ez a kiberbűnözés egy nemzet szuverenitását célozza.

A kormány elleni kiberbűnözés közé tartozhat webhelyek és katonai webhelyek feltörése, bizalmas információkhoz való hozzáférés, kiberhadviselés vagy kormányzati propaganda terjesztése.

Eddig csak a számítógépes bûnözés különbözõ kategóriáival foglalkoztunk, és azt, hogy ezek hogyan érintik az embereket. Maguk a támadások azonban különböző formákat ölthetnek attól függően, hogy a támadó mit akar elérni.

A rosszindulatú programok támadása a rendszer vagy a hálózat számítógépes vírussal vagy más típusú rosszindulatú programokkal való megfertőzésével valósul meg.

A feltört számítógépet vagy rendszert ezután a számítógépes bûnözõk rosszindulatú okokra használhatják, például bizalmas adatok eltulajdonítására, az adatok megrongálására vagy más bûncselekedetekre.

Kapcsolódó: Mi az a rosszindulatú program, és hogyan működik?

A DDoS-támadások fő célja egy hálózat vagy webhely lerombolása azáltal, hogy több, túlterhelt és rosszindulatú programokkal beoltott kérést küldenek egy megcélzott webhelyszervernek vagy erőforrásnak.

A DDoS támadást úgy képzelheti el, mint egy váratlan forgalmi dugót, amely eltömíti az autópályát, és megakadályozza, hogy a rendszeres forgalom elérje célját.

A botnetek fertőzött eszközök nagy hálózatai, amelyeket külső hackerek irányítanak.

A hackerek ezeket a botneteket arra használják, hogy megtámadjanak más számítógépeket, vagy levélszemetet juttatjanak be. A botnetek rosszindulatú programként is használhatók, vagy más rosszindulatú feladatokat hajthatnak végre, például DDoS-támadásokat hajthatnak végre.

Ha valaki az Ön engedélye vagy beleegyezése nélkül használja fel az Ön személyes adatait, azt személyazonosság-lopásnak nevezik.

A kiberbűnözők különféle módokon hajthatnak végre személyazonosság-lopást, például pénzek ellopásával, bizalmas információkhoz való hozzáféréssel, lopott hitelkártyákról vásárolhatnak, vagy új telefon-, villany- vagy gázszámlát nyithatnak az áldozat neve alatt.

Az online csatornákon, például csevegésen, közösségi médián, fórumokon vagy e-mailen keresztül történő zaklatás minden formája kiberbajtásnak nevezhető.

A legtöbb cyberstalker jól ismeri áldozatait, és egy jól kidolgozott terv szerint, hosszabb időn keresztül hajt végre zaklatást.

A Ransomware egy rosszindulatú támadás, amely titkosítva hagyja adatait a kiberbűnözők által, és az egyetlen módja annak, hogy visszaszerezze a hozzáférést, ha pénzt fizet nekik.

Míg az egyének ellen irányuló ransomware támadások is elterjedtek, a legtöbb támadás olyan működő szervezetek ellen irányul, ahol a váltságdíj néha vagyonokba kerülhet.

A zsarolóprogramok legnagyobb példája a 2017-ben megjelent WannaCry ransomware, amely a Microsoft Windows rendszert futtató számítógépek biztonsági rését célozta, és 150 országban 230 000 számítógépet érintett. A felhasználókat kizárták fájljaikból, és üzenetet küldtek, amelyben azt követelték, hogy fizessenek BitCoin váltságdíjat a hozzáférés visszaszerzéséért.

Kapcsolódó: Mi az a Ransomware, és hogyan lehet eltávolítani?

Hackelés és technikai taktika alkalmazása helyett a social engineering támadások az emberi pszichológiát használják ki adatokhoz, épületekhez vagy rendszerekhez való hozzáférés érdekében.

A számítógépes bûnözõk önbizalomra tesznek szert azáltal, hogy telefonon vagy e-mailben közvetlen kapcsolatba lépnek áldozataikkal személyes adatok, például jelszavak vagy bankszámlaadatok kinyerése érdekében. Néha a munkahelyi bennfentes fenyegetések gyakori bűnösök a social engineering támadások mögött.

Amint a kiberbűnözők hozzáférnek a személyes adatokhoz, eladhatják ezeket az információkat, vagy biztonságos fiókokat biztosíthatnak az áldozat nevében.

Noha a potenciálisan nemkívánatos programok kevésbé fenyegetőek, mint a számítógépes bűnözés egyéb fajtái, mégis egyfajta rosszindulatú program. Kémprogramok vagy reklámprogramok formájában lépnek be a rendszerbe, és eltávolíthatják a kulcsfontosságú szoftvereket, például az előre letöltött alkalmazásokat.

A PUP-ok elkerülésének legjobb módja, ha mindig minden eszközén telepítve van egy naprakész vírusirtó, amely fut.

Az adathalászat egy árulkodó módja annak, hogy az áldozatokat rosszindulatú e-mail mellékletek és URL-ek megnyitására csábítsák.

A rosszindulatú e-maileket és mellékleteket úgy álcázzák, hogy megbízhatónak tűnjenek, és amint az áldozatok rákattintanak ezekre a mellékletekre, a kiberbűnözők megragadják a szükséges hozzáférést.

A legtöbb adathalász e-mail azt állítja, hogy a felhasználónak meg kell változtatnia jelszavát, vagy frissítenie kell a számlázási adatait, többek között.

Kapcsolódó: Mi a teendő adathalász támadás után

Az online csalások mindig keringenek az interneten. Általában hirdetések vagy spam e-mailek formájában érkeznek, amelyek jutalmakat vagy irreális összegű pénzajánlatokat ígérnek áldozataiknak.

Minden e-mailben vagy hirdetésben kapott ajánlat, amely túl szép ahhoz, hogy igaz legyen, többnyire csalás. Ha rákattintottak, ezek a csalások olyan rosszindulatú programokat generálhatnak, amelyek az Ön személyes adatait és a rendszert egyaránt veszélyeztethetik.

Az exploit kitek olyan automatizált programok, amelyeket a kiberbűnözők a rendszerek és alkalmazások ismert sebezhetőségeinek vagy hibáinak kihasználására használnak.

A legtöbb exploit kit támadást titokban hajtják végre, amikor az áldozatok az internet böngészésével vannak elfoglalva. Az ilyen támadások mögött meghúzódó fő előfeltétel az, hogy a kiberbűnözők rosszindulatú programokat töltsenek le és hajtsanak végre az áldozat gépén.

Ezeknek a kizsákmányoló készleteknek a legnagyobb hátránya az a tény, hogy kész eszközként árulják őket a sötét weben, hogy a kiberbűnözők kényelmesen megvásárolhassák őket.

Ha a számítástechnikai bûnözésrõl van szó, semmiféle megelőzés vagy mérséklés nem elég. A kiberbűnözés elleni legjobb védekezés a kiforrott digitális szokások gyakorlása.

Annak elkerülése érdekében, hogy kiberbűnözés áldozatává váljon, mindig tartsa szem előtt a következőket:

Bár nem tudjuk teljesen megvédeni magunkat az interneten leselkedő számtalan kiberbűnözés elől, de legalább mindent megteszünk annak érdekében, hogy a lehető legnagyobb mértékben enyhítsük őket. Most már ismeri a rosszindulatú ügynökök útját, és tudja, hogyan maradhat biztonságban a legjobb tudása szerint.

Ezzel az alkalmazással való szembenézést a Windows 11 védelmi hibája miatt letiltották? Próbálja ki ezt a tizenegy módszert a probléma megoldásához.

Szeretné ellenőrizni Gmail bejelentkezési előzményeit mobiltelefonon és számítógépen? Ismerje meg, hogyan tudhatja meg, hol van bejelentkezve Gmail-fiókjába.

Így lehet bejelentkezni az Instagramba ellenőrző kód nélkül biztonsági kódok, OTP, megbízható eszközök és egyebek használatával. Ezenkívül tegyen óvintézkedéseket, hogy ez soha többé ne fordulhasson elő.

Android- vagy iOS-okostelefonjának beállítása biztonsági kulcsként (Bluetooth) a Google-fiókjába való bejelentkezés során történő ellenőrzéshez.

Így találhatja meg, hol jelentkezett be Discord-fiókjába, és távolról jelentkezzen ki bármely eszközről vagy az összes eszközről a fiók biztonsága érdekében.

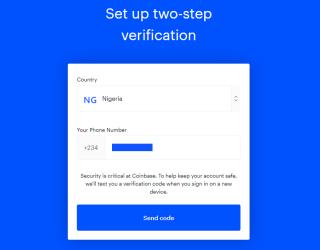

Fiókja biztonságának megőrzése érdekében a következőképpen engedélyezheti a kétfaktoros hitelesítést Google- vagy Gmail-fiókjában.

Egy egyszerű útmutató a fotók és videók rögzítéséhez és mentéséhez a Google Fotók zárolt mappájába Google Pixel okostelefonján, a GYIK megválaszolásával.

Bár a Google Chrome a leggyorsabb böngésző, nem a legbiztonságosabb. Ne aggódjon, itt van 10 beállítás, amelyet módosítania kell a Google Chrome biztonságának növelése érdekében.

Módszert keresel jelszó eltávolítására egy Excel-fájlból? Ismerje meg, hogyan távolíthatja el az Excel jelszavakat Windows és Mac platformon egyaránt.

Elvesztette telefonját vagy hozzáférést a hitelesítési módszeréhez? Így jelentkezhet be a Twitterbe kétfaktoros hitelesítés vagy 2FA nélkül.

Íme a személyre szabott hirdetések bekapcsolásának lépései iPhone-ján, mi történik, ha kikapcsolja a személyre szabott hirdetéseket, valamint néhány GYIK.

Hogyan állíthat be és használhat titkos mappát a Samsung Galaxy telefonokon, hogy megvédje média- és egyéb fájljait a kíváncsiskodó szemektől.

Honnan tudhatja meg, hogy jelszavát feltörték, hogy gyorsan módosíthassa? Használja ezeket a szolgáltatásokat a jelszavak feltörésének ellenőrzésére.

Samsung telefonjára mentett webhely- vagy alkalmazásjelszavakat keres? Nézze meg a mentett jelszavak Samsung Galaxy telefonokon való megtekintésének 4 módját.

Ha a Steam Guard nem jeleníti meg a kódot a mobil Steam alkalmazásban, más módon is hozzáférhet Steam-fiókjához és megoldhatja a problémát.

Íme, hogyan állíthat be Google-kulcsokat Windows, macOS, Android és iOS rendszeren, hogyan használhatja a jelszót a bejelentkezéshez, valamint néhány fontos GYIK.

Az e-mailes csalások nem szűnnek meg egyhamar, és sajnos az ünnepi szezonban egyre rosszabbak. Ugyanazok a titkos testvérajándékcserék vagy csomagkézbesítési adathalász csalások is minden évben újra felszínre kerülnek.

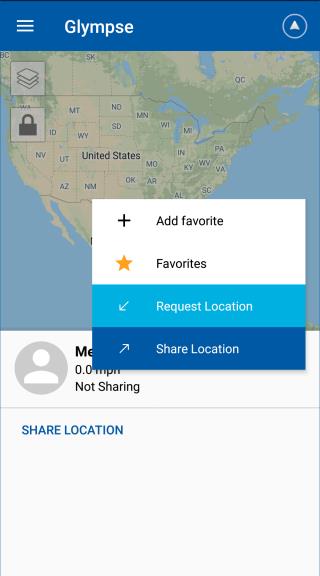

Az iPhone vagy Android készülék elvesztése már nem a világ vége. Ezek a GPS-alapú megoldások mindegyike meghozza a maga előnyét, függetlenül attól, hogy ellenőriznie kell a családja biztonságát, vagy gyakran eltéveszti az okostelefonját otthon.

Tudta, hogy jelszó nélkül is bejelentkezhet Microsoft-fiókjába? Ez a jelszó nélküli bejelentkezési funkció minden Microsoft-felhasználó számára elérhető. Ez az egyik módja annak, hogy megvédje Microsoft-fiókját az illetéktelen hozzáféréstől. Ha azonban inkább ragaszkodik felhasználónevéhez és jelszavához, nincs egyedül.

A Coinbase az egyik vezető kriptotőzsde, és mindent megtesz annak érdekében, hogy kriptoeszközei biztonságban legyenek. Ennek ellenére a hackerek megtalálták a módját, hogy megkerüljék a biztonságot, és ellopják a Bitcoint, az Ethereumot és más kriptovalutákat.

Az e-mailes csalások nem szűnnek meg egyhamar, és sajnos az ünnepi szezonban egyre rosszabbak. Ugyanazok a titkos testvérajándékcserék vagy csomagkézbesítési adathalász csalások is minden évben újra felszínre kerülnek.

Az iPhone vagy Android készülék elvesztése már nem a világ vége. Ezek a GPS-alapú megoldások mindegyike meghozza a maga előnyét, függetlenül attól, hogy ellenőriznie kell a családja biztonságát, vagy gyakran eltéveszti az okostelefonját otthon.

Tudta, hogy jelszó nélkül is bejelentkezhet Microsoft-fiókjába? Ez a jelszó nélküli bejelentkezési funkció minden Microsoft-felhasználó számára elérhető. Ez az egyik módja annak, hogy megvédje Microsoft-fiókját az illetéktelen hozzáféréstől. Ha azonban inkább ragaszkodik felhasználónevéhez és jelszavához, nincs egyedül.

Képzelje el, hogy ír egy fontos munkahelyi e-mailt, és hirtelen elveszíti a hozzáférést mindenhez. Vagy kap egy ördögi hibaüzenetet, amely bitcoint kér a számítógép visszafejtésére. Sokféle forgatókönyv létezhet, de egy dolog ugyanaz marad az összes zsarolóvírus-támadásnál – a támadók mindig utasításokat adnak a hozzáférés visszaszerzésére vonatkozóan. Természetesen az egyetlen bökkenő az, hogy először jókora összegű váltságdíjat kell fizetnie előre.

2017 májusában a New York-i Állami Pénzügyi Szolgáltatások Minisztériuma (NYDFS) kiadta a 23 NYCRR Part 500-at, egy új kiberbiztonsági szabályt. Ez a szabályozás most már teljes mértékben érvényben van, de hogy pontosan miről van szó, azt nem lehet tudni.

2021 augusztusában bejelentették a NortonLifeLock és az Avast egyesülését.

A Xiaomi immár a legnagyobb okostelefon-gyártó, amely 2021 júniusában átveszi a Samsung és az Apple irányítását.

Ha hosszú távú virtuális magánhálózati (VPN) előfizetésbe kell fektetni, nehéz lehet választani két népszerű lehetőség közül. A Surfshark és a NordVPN között mindkettő kiváló felhasználói élményt és ügyfélszolgálatot kínál.

Az első dolog, ami eszünkbe jut, amikor meghalljuk a kiberbűnözés szót, az egy árnyékos hacker. Bár az etikátlan hackerek is az egyenlet részét képezik, a kiberbűnözés professzionálisan szervezett, és jó néhány típusa van.

Ügyfelei igényeinek megértése a vevői elégedettség szerves része. És minden információra szüksége van róluk, hogy biztosítsa az általuk kívánt kiváló minőségű termékeket vagy szolgáltatásokat.